Immutable Releases bei GitHub – ein wichtiger Meilenstein für eine sichere Software Supply-Chain

Die Sicherheit der Software Supply-Chain ist eines der zentralen Themen moderner …

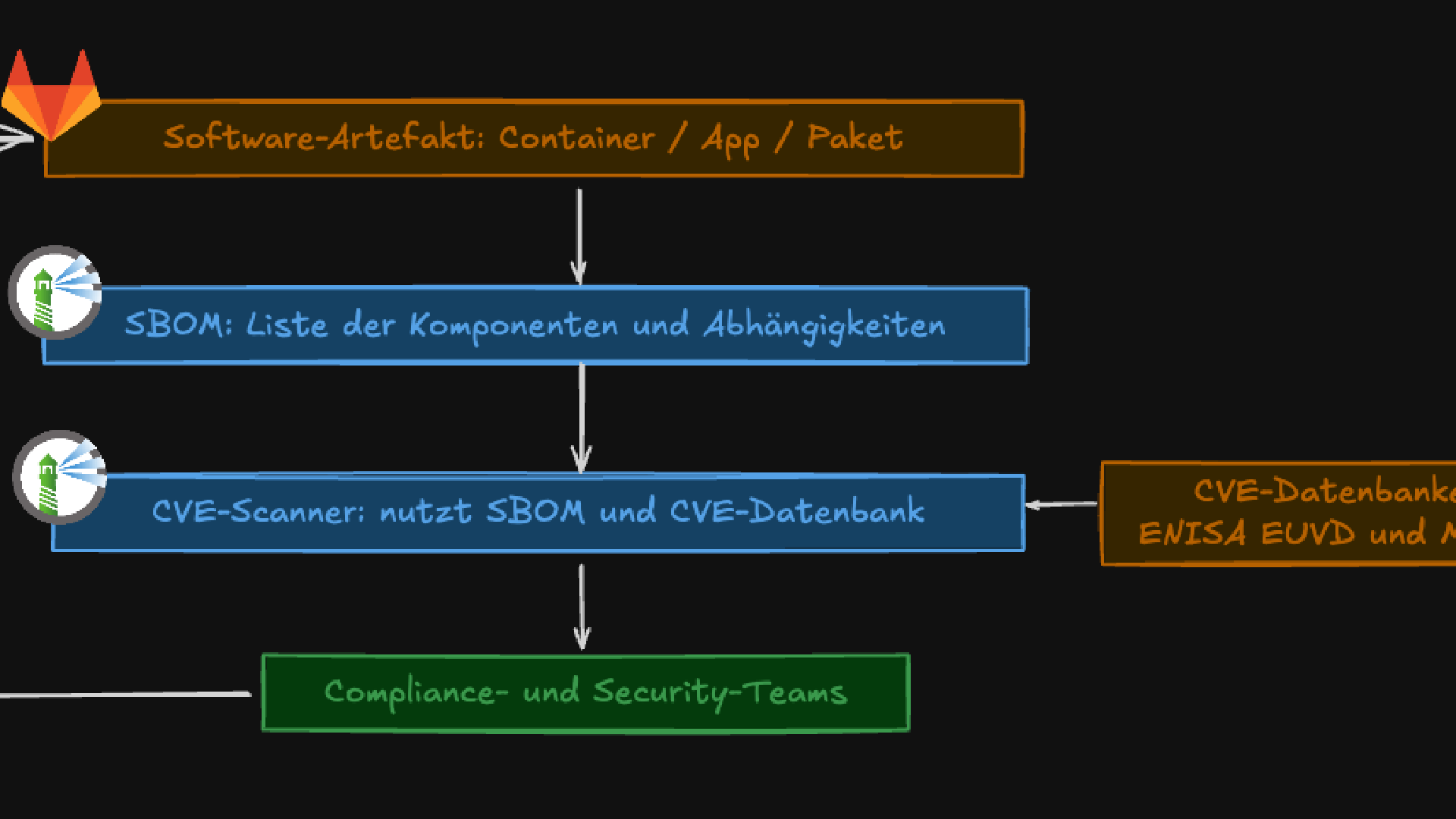

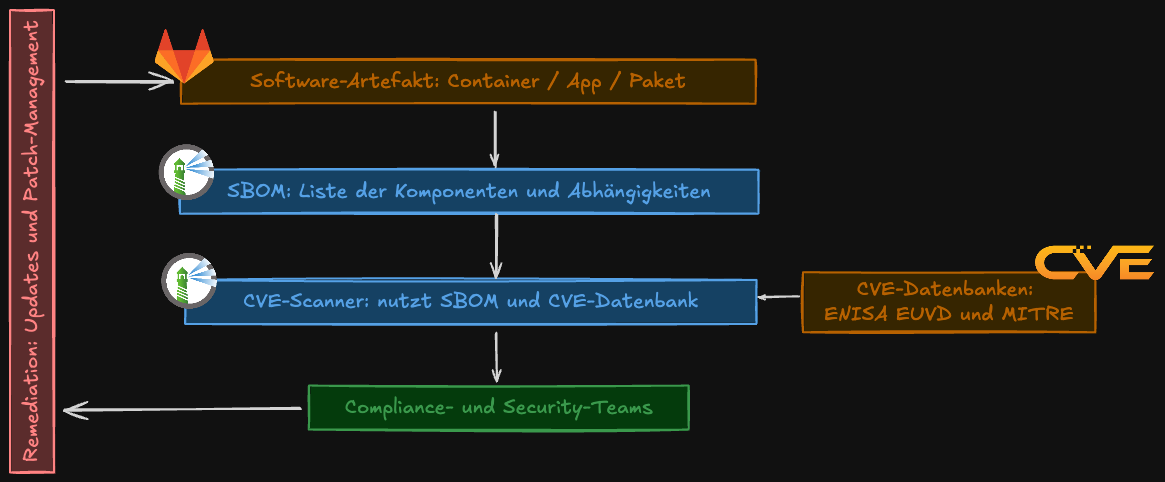

Die Sicherheit von Software-Lieferketten ist heute eines der zentralen Themen in der IT-Sicherheit. Unternehmen stehen unter zunehmendem Druck, Transparenz, Nachvollziehbarkeit und Verlässlichkeit ihrer eingesetzten Software sicherzustellen. Ein zentrales Werkzeug dabei ist die Software Bill of Materials (SBOM), ergänzt durch automatisiertes Scanning auf bekannte Schwachstellen – Common Vulnerabilities and Exposures (CVE).

In diesem Beitrag werden wir:

Eine Software Bill of Materials ist im Kern eine Stückliste der Software. Sie beschreibt, aus welchen Komponenten eine Software besteht – vergleichbar mit den Stücklisten in der industriellen Fertigung.

Stellen wir uns ein modernes Auto vor. Ein Fahrzeughersteller weiß genau:

Genau dieses Konzept wird mit einer SBOM auf die Software übertragen:

Die SBOM ist damit eine Art „digitaler Zwilling" einer Software-Lieferkette – sie macht sichtbar, welche Komponenten im Einsatz sind.

Es gibt verschiedene Standards, die sich international etabliert haben:

Jeder dieser Standards zielt darauf ab, Software-Komponenten maschinenlesbar, interoperabel und eindeutig zu beschreiben.

Während SBOMs die Bestandsaufnahme liefern, braucht es ein System, um bekannte Schwachstellen den jeweiligen Komponenten zuordnen zu können. Genau hier kommen Common Vulnerabilities and Exposures (CVE) ins Spiel.

CVE ist eine Liste bekannter Sicherheitslücken und Schwachstellen, die weltweit als Referenz dient. Jede Schwachstelle erhält eine eindeutige Kennung, z. B.:

Die beiden wichtigsten „Sources of Truth" sind:

Beide Datenquellen sind Grundlage für nahezu alle automatisierten Security-Tools.

Mit einer SBOM lässt sich für jede verwendete Bibliothek automatisiert prüfen:

Ohne CVEs wären SBOMs wertlos, weil sie nur eine Liste darstellen. Erst durch den Abgleich mit CVE-Datenbanken entsteht echter Mehrwert.

Die Kombination aus SBOM und CVE-Scanning ist der zentrale Baustein einer sicheren Software Supply-Chain.

Als im Dezember 2021 die Log4Shell-Sicherheitslücke (CVE-2021-44228) bekannt wurde, standen tausende Unternehmen weltweit vor der Herausforderung: Wo verwenden wir Log4j?

Die SBOM ist also die Grundlage, CVE-Datenbanken liefern die Angriffsvektoren – und gemeinsam ermöglichen sie schnelles und zielgerichtetes Handeln.

GitLab bietet umfangreiche Sicherheitsfeatures direkt in CI/CD-Pipelines:

Harbor ist eine Open-Source-Registry für Container-Images:

Durch Integration dieser Tools in CI/CD-Pipelines wird Security ein kontinuierlicher Prozess statt einer nachgelagerten Prüfung.

Für viele Unternehmen sind SBOM und CVE-Scanning nicht nur eine Frage der Sicherheit, sondern auch der Compliance.

Compliance-Teams profitieren so massiv von der Automatisierung.

Die Diskussion um sichere Software Supply-Chains hat durch Vorfälle wie Log4j oder den Bitnami-Incident gezeigt, wie verwundbar globale Ökosysteme sind. Mit SBOM und CVE-Scanning haben wir Werkzeuge in der Hand, um diese Risiken signifikant zu reduzieren.

Für Unternehmen – insbesondere in regulierten Branchen – ist die Einführung solcher Prozesse längst kein „Nice-to-have" mehr, sondern eine elementare Voraussetzung für Sicherheit, Compliance und Resilienz.

Die Sicherheit der Software Supply-Chain ist eines der zentralen Themen moderner …

Seit dem 8. September liegen konkrete Hinweise vor, dass eine Reihe extrem weit verbreiteter …

Kubernetes hat sich zum De-facto-Standard für den Betrieb cloud-nativer Anwendungen entwickelt. …