Immutable Releases bei GitHub – ein wichtiger Meilenstein für eine sichere Software Supply-Chain

Die Sicherheit der Software Supply-Chain ist eines der zentralen Themen moderner …

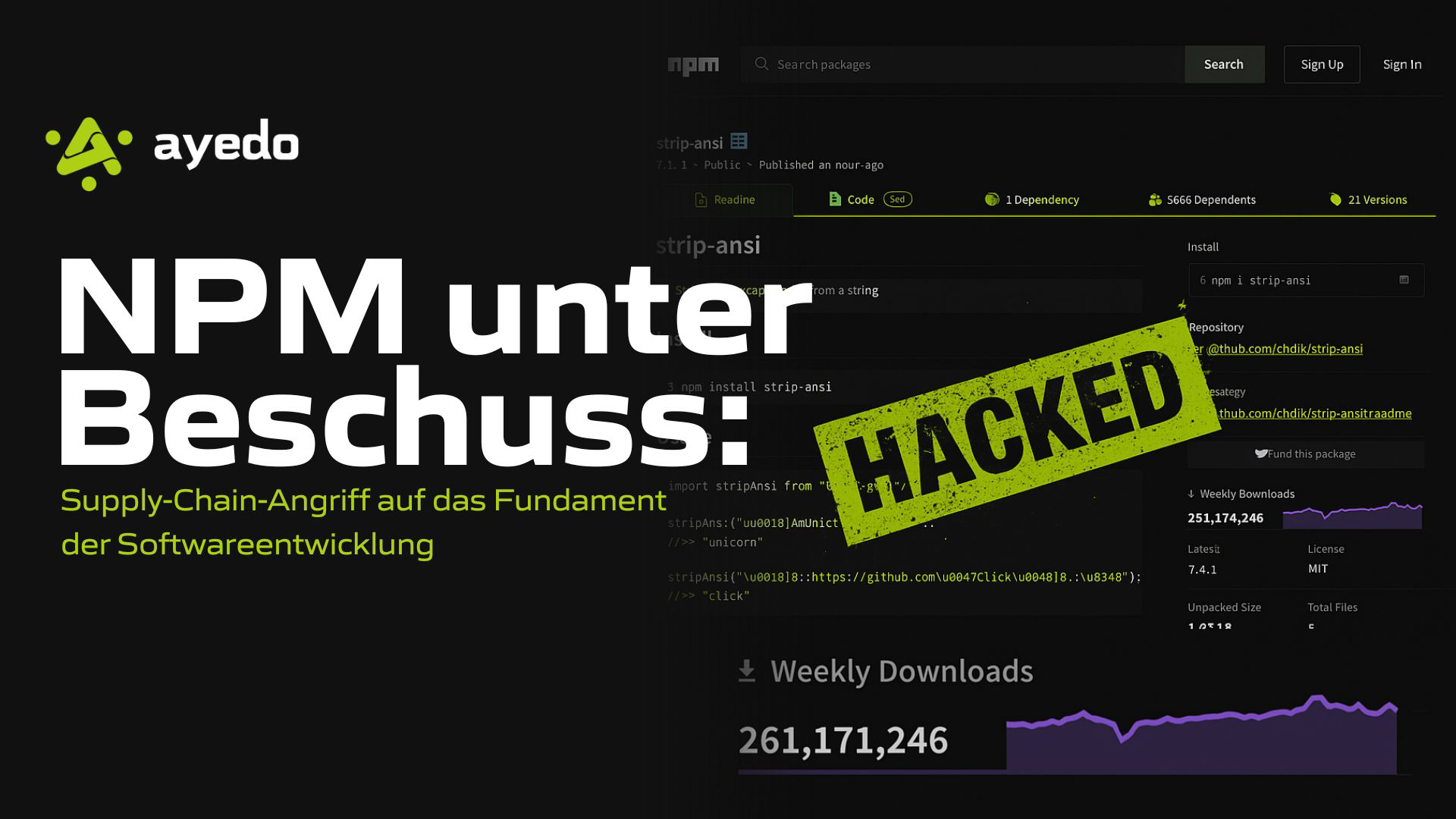

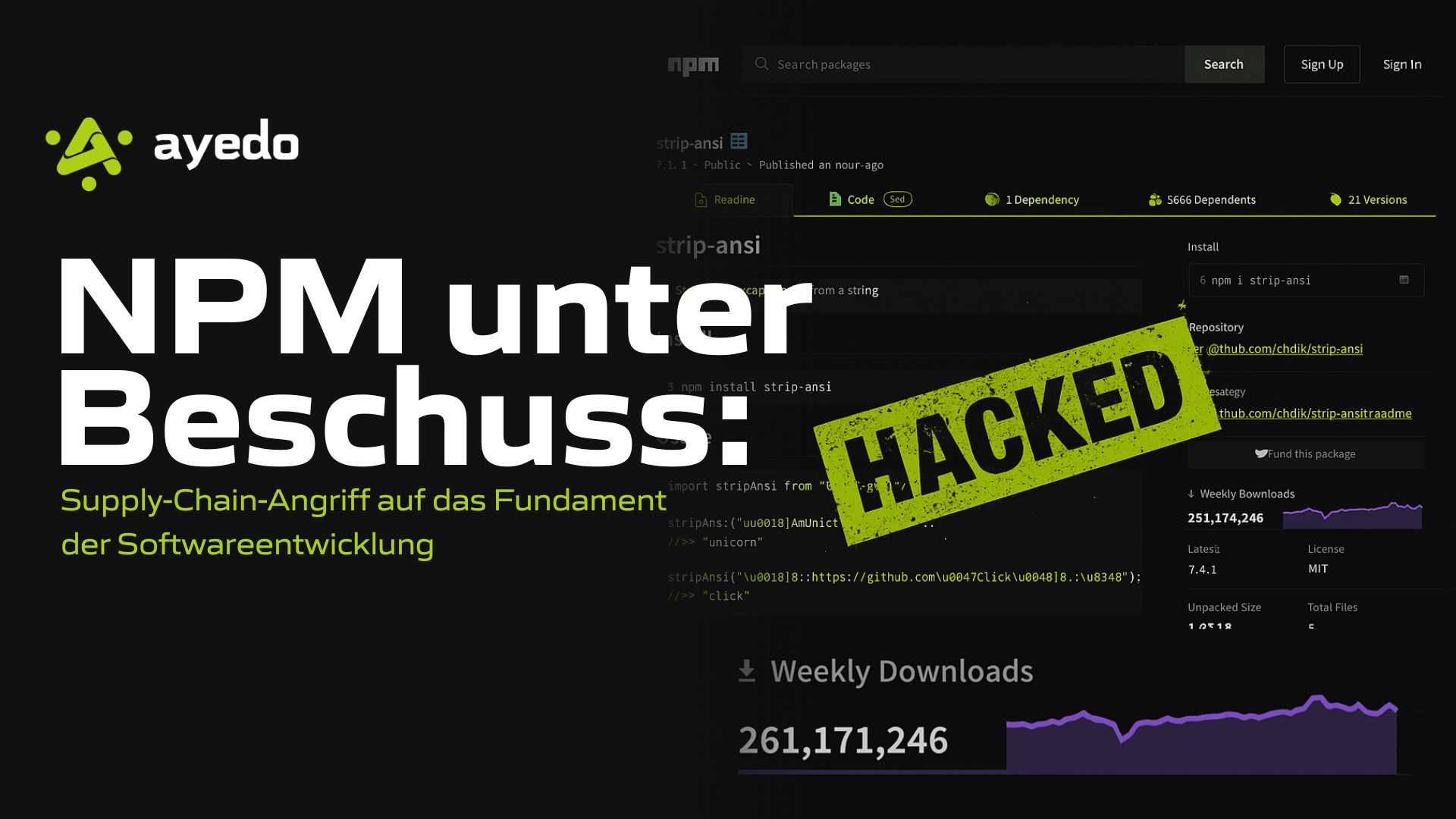

Seit dem 8. September liegen konkrete Hinweise vor, dass eine Reihe extrem weit verbreiteter NPM-Pakete – darunter debug, chalk, ansi-styles, supports-color und weitere zentrale Bausteine des Node.js-Ökosystems – kompromittiert wurden; der Maintainer wurde laut öffentlicher Darstellung per Phishing auf eine gefälschte NPM-Support-Domain hereingelegt, woraufhin neue, präparierte Versionen veröffentlicht wurden, die in Summe über das gesamte Set betrachtet wöchentlich Milliardenfach gezogen werden und damit in praktisch jede moderne Frontend-, Backend- und CI/CD-Pipeline diffundieren können.

Wer das für „nur ein Open-Source-Problem" hält, verkennt die operative Realität: NPM ist die größte Paket-Registry der Welt, von Microsoft im GitHub-Kontext betrieben, damit faktischer Single Point of Failure für die JavaScript-Welt; „ein harmloses Minor-Update" in einer transitive Dependency ist heute nicht selten ein automatisierter Produktionschange – weil Pipelines nachts laufen, Caches morgens invalidiert werden und Deployments ohne manuellen Gatekeeper durchwinken, was der Produktivität dient und zugleich die Angriffsfläche maximiert.

Die eingeschleusten Versionen enthalten obfuskierten Browser-Code, der sich frühzeitig in die Laufzeit einklinkt: fetchund XMLHttpRequest werden „gewrapped", Wallet-APIs wie window.ethereum (EVM) und gängige Solana-Interfaces werden gehookt, Antworten und Requests werden on-the-fly verändert, und es werden Adressmuster für Ethereum, Bitcoin (Legacy/SegWit), Solana, Tron, Litecoin sowie Bitcoin Cash erkannt, um legitime Zieladressen mit täuschend ähnlichen, angreiferkontrollierten Destinationen zu ersetzen; zusätzlich wird bei EVM-Transaktionen die to-Adresse umgeschrieben beziehungsweise bei approve-Aufrufen der Allowance-Empfänger manipuliert, sodass selbst dann, wenn die UI vermeintlich „richtig" aussieht, die signierte Transaktion Mittel an Dritte freigibt. Kurz: Es ist ein mehrschichtiger Man-in-the-App-Ansatz, der Netzwerk-Ebenen und Applikations-APIs gleichermaßen abgreift – und damit auch in Testumgebungen realen Schaden anrichten kann, sobald echte Wallets beteiligt sind.

Die betroffenen Bibliotheken sind Basiskomponenten (Logging, ANSI-Handling, Farb- und String-Utilities), die in unzähligen Toolchains stecken; sie gelangen als transitive Dependencies in Build-Skripte, CLI-Tools, SSR-Stacks, Edge-Functions und Frontends, und zwar automatisiert, gecached und oft „ohne Anfassen". Das bedeutet: Selbst wenn Ihr Produkt keinerlei Web3-Funktionalität hat, kann der kompromittierte Code in Browser-Kontexten laufen (etwa in Entwickler-Tools, internen Portalen oder Admin-Frontends) – und dort Netzwerkaufrufe umschreiben, Session-Kontexte leaken oder schlicht Integritätsgarantien aushebeln.

Die harte Wahrheit lautet: Solange Deployments direkt gegen öffentliche Registries auflösen, ist Ihr Release-Prozess so sicher wie die schwächste Dependency des schwächsten Maintainers.

Supply-Chain-Sicherheit ist kein Tool-Kauf, sondern eine Betriebspflicht: Es braucht eine klar benannte Verantwortung (AppSec/Platform), verbindliche Policies (wann darf eine neue Version in Staging/Prod), automatisierte Enforcer (Pipelines, Admission-Controller, Proxy-Policies) und Playbooks für den Ernstfall (Sperren, Downgrades, Token-Rotation, Kundenkommunikation). Ohne diese Vorarbeit endet jede „Ad-hoc-Reaktion" im Blindflug – und Blindflug ist bei Supply-Chain-Angriffen gleichbedeutend mit Vertrauensverlust.

Wer jetzt mit „Wir haben kein Budget" antwortet, verwechselt Kosten mit Risiko: Das Budget zahlen Sie später – in Incident-Stunden, SLA-Brüchen, Vertrauensverlust und gegebenenfalls finanziellen Abflüssen, die sich aus genau den manipulierten Transaktionen ergeben, die dieser Angriffskanal ermöglicht.

Die Lektion ist nicht neu, aber sie ist aktuell wie nie: Public Registries sind großartig für Geschwindigkeit und Wiederverwendung, aber sie sind kein vertrauenswürdiger Bestandteil Ihrer Produktions-Supply-Chain, solange Sie nicht selbst Quarantäne, Verifikation und Immutabilität erzwingen; wer das heute nicht implementiert, setzt nicht auf Resilienz, sondern auf Glück – und Glück ist keine Sicherheitsstrategie.

Die Sicherheit der Software Supply-Chain ist eines der zentralen Themen moderner …

Stellen Sie sich vor, Sie kaufen ein Fertiggericht im Supermarkt, auf dem keine Zutatenliste steht. …

TL;DR GitLab CI/CD ist weit mehr als ein Build-Tool: Richtig eingesetzt wird es zum zentralen …