Supply Chain Security mit SBOM und Sigstore

Stellen Sie sich vor, Sie kaufen ein Fertiggericht im Supermarkt, auf dem keine Zutatenliste steht. …

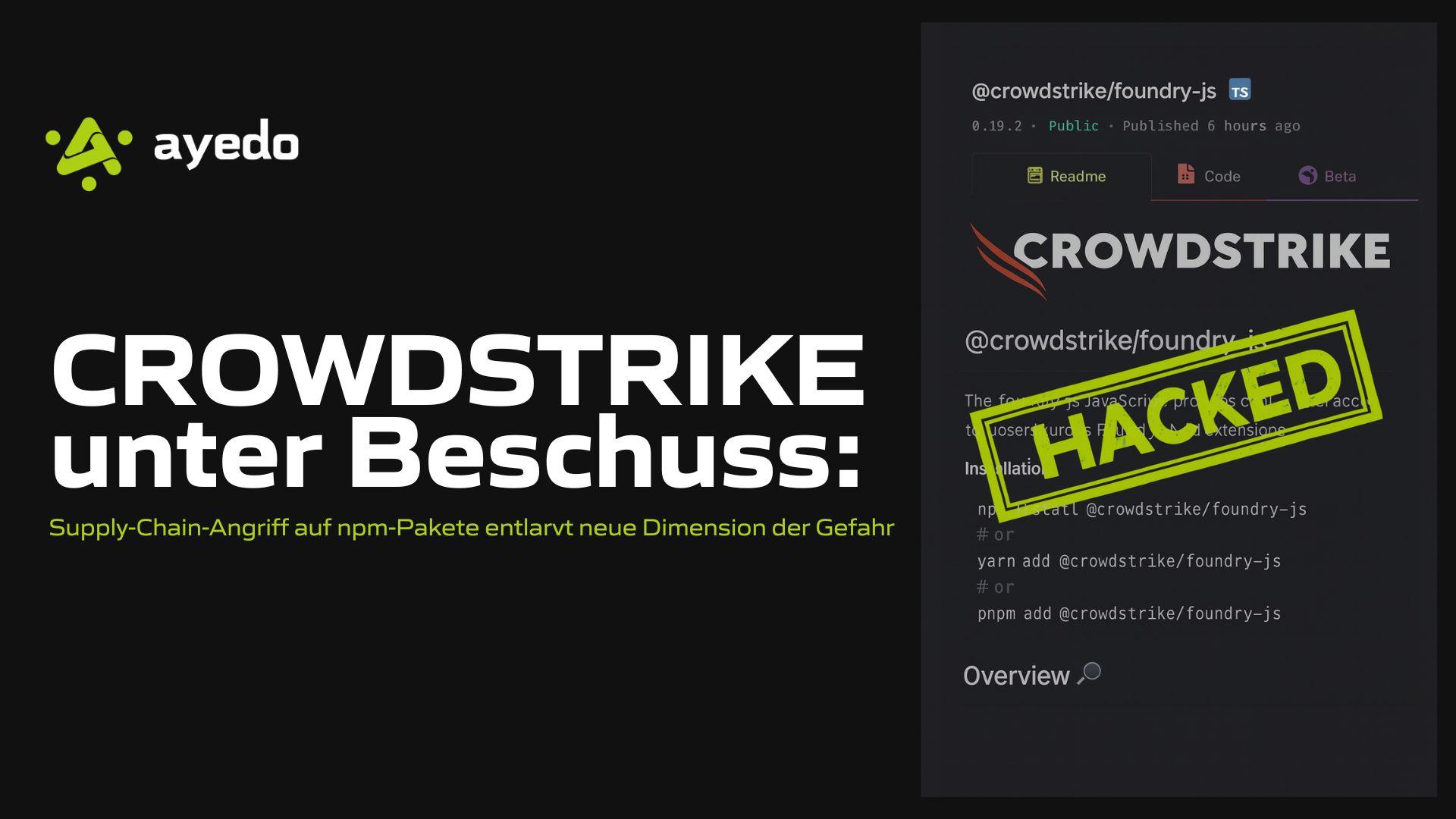

Die Nachricht schlägt hohe Wellen: Mehrere npm-Pakete von CrowdStrike – einem Unternehmen, das eigentlich für Sicherheit und Schutz bekannt ist – wurden kompromittiert. Was nach einer Randnotiz klingt, ist in Wahrheit ein massiver Weckruf für die gesamte Softwareindustrie. Es handelt sich um eine Fortsetzung der „Shai-Halud"-Kampagne, die bereits im Rahmen des Tinycolor-Angriffs aufgefallen war.

Unbekannte Angreifer haben Zugriff auf das npm-Konto crowdstrike-publisher erlangt und dort manipulierte Versionen populärer CrowdStrike-Bibliotheken veröffentlicht. Darunter:

In die Pakete eingebettet: ein bösartiges bundle.js, dessen SHA-256-Hash mittlerweile bekannt ist.

Das Schadskript folgt einem perfiden Muster:

Besonders heikel: Durch die Nutzung eines bekannten Tools wie TruffleHog tarnen sich die Angreifer geschickt, da Sicherheitsmechanismen auf den ersten Blick keinen bösartigen Code erkennen.

Die Attacke zeigt, wie fragil das Fundament unserer heutigen Software-Lieferketten ist. Selbst ein Security-Schwergewicht wie CrowdStrike wird Opfer – und die Konsequenzen reichen weit über ein einzelnes Unternehmen hinaus. Wer die betroffenen Pakete installiert hat, riskiert, dass sensible Zugangsdaten in die Hände von Angreifern fallen.

Zudem legt der Vorfall die Achillesferse von Open-Source-Ökosystemen offen: Millionen Entwickler und Unternehmen bauen blind auf Module, die aus npm, PyPI oder anderen Registern kommen. Wird hier ein Account kompromittiert, verbreitet sich die Manipulation exponentiell über CI/CD-Pipelines, Entwicklungsumgebungen und Produktionssysteme.

Sicherheitsforscher geben klare Handlungsempfehlungen:

Der Fall zeigt brutal, dass Supply-Chain-Security kein Luxusproblem mehr ist, sondern Überlebensfrage moderner Softwareentwicklung. Kein Unternehmen kann sich auf Markenname oder Größe verlassen. Vertrauen ist kein Schutzschild, nur überprüfbare Integrität ist es.

Moderne Kubernetes-basierte Architekturen bieten hier Vorteile: Mit Container-Registries können Sie kontrollieren, welche Images in Ihrer Infrastruktur ausgeführt werden, und mit Policy-Engines wie Kyverno lassen sich Sicherheitsrichtlinien automatisch durchsetzen.

Dass CrowdStrike – eine Ikone der Cybersecurity – selbst Opfer wird, hat Symbolcharakter. Wenn selbst die Hüter der Sicherheit durch ihre Lieferkette angreifbar sind, muss jedem klar sein: Niemand ist unangreifbar.

Stellen Sie sich vor, Sie kaufen ein Fertiggericht im Supermarkt, auf dem keine Zutatenliste steht. …

TL;DR Kubernetes v1.35 hat die feingranulare Kontrolle über Supplemental Groups in den Status …

TL;DR Docker hat die Einführung von Docker Hardened Images (DHI) bekannt gegeben, die nun kostenlos …