Regulatorischer Druck

Neue Gesetze, strengere Anforderungen

- Die EU harmonisiert Cybersecurity, Datenschutz und digitale Souveränität EU-weit

- Nationale Flickenteppiche werden durch verbindliche Verordnungen ersetzt

Die digitale Transformation hat neue Risiken geschaffen – und die EU reagiert mit einem kohärenten Regelwerk. Ob Finanzsektor, kritische Infrastruktur oder Softwareentwicklung: Wer Software betreibt, verkauft oder als SaaS anbietet, muss sich mit diesen Anforderungen auseinandersetzen.

Neue Gesetze, strengere Anforderungen

Sicherheit als Wettbewerbsvorteil

Hohe Bußgelder, Reputationsverluste

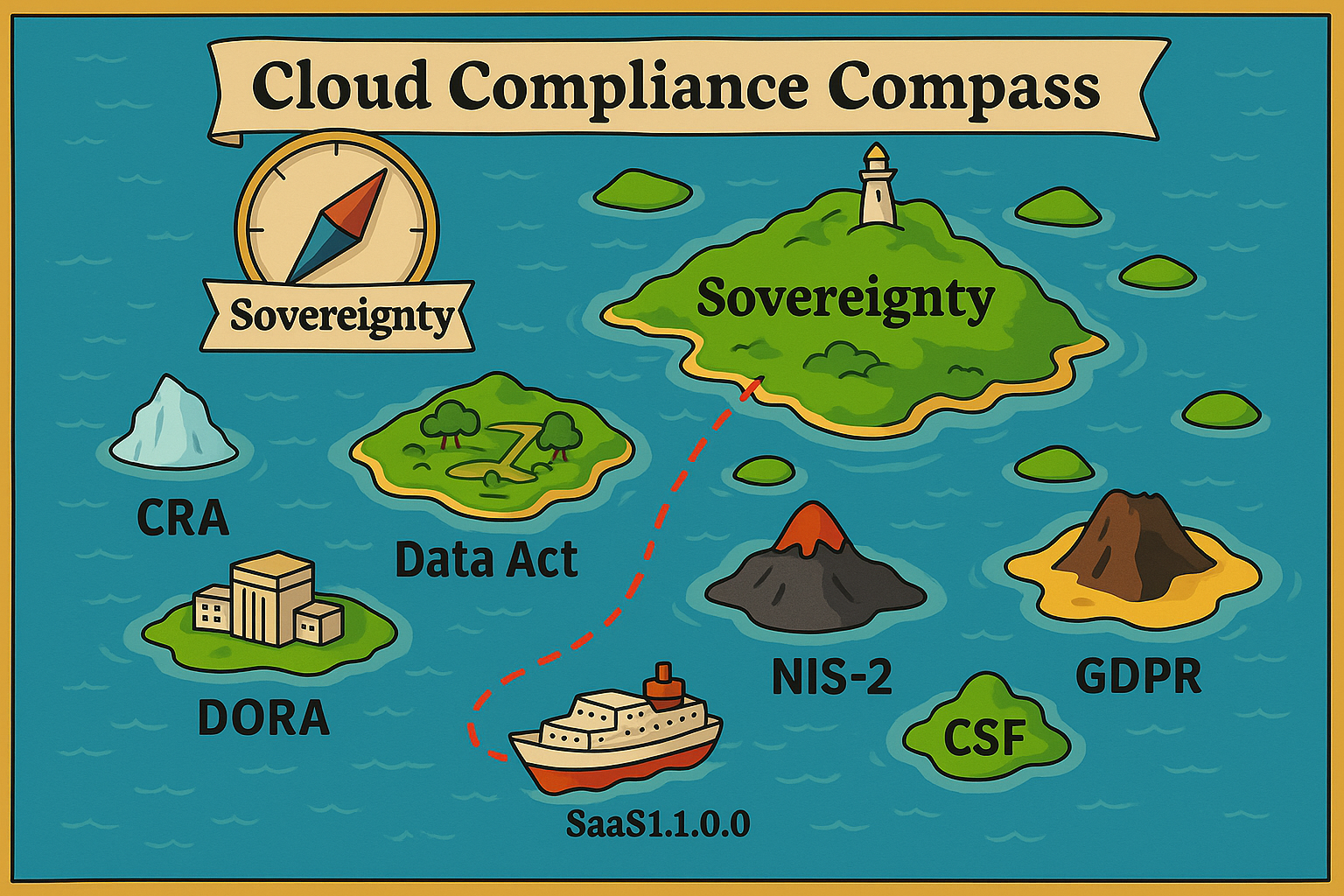

Sieben zentrale Regulierungen und Frameworks prägen die digitale Compliance-Landschaft. Jede adressiert spezifische Risiken – zusammen bilden sie ein kohärentes Ökosystem.

Privacy by Design & Default

Seit 2018 in Kraft. Schutz personenbezogener Daten, Betroffenenrechte, Meldepflichten. Betrifft jedes Unternehmen, das Daten von EU-Bürgern verarbeitet. Bußgelder bis 4% des Jahresumsatzes.

Cyber-Resilienz für kritische Infrastrukturen

Anwendbar ab Oktober 2024. Erweitert NIS-1 auf 18 Sektoren. Risikomanagement, Incident-Meldung, Supply-Chain-Security, Management-Haftung. Betrifft wesentliche/wichtige Einrichtungen.

IKT-Resilienz für den Finanzsektor

Anwendbar ab Januar 2025. Harmonisiert IKT-Risikomanagement, Testing, Drittparteirisiko. Betrifft Finanzinstitute und ihre IKT-Dienstleister. Lex specialis gegenüber NIS-2.

Security by Design für Produkte

Anwendbar ab 2027. Produktsicherheit über gesamten Lifecycle, SBOM, Vulnerability-Disclosure, Update-Pflichten. Betrifft Software/Hardware-Hersteller. CE-Kennzeichnung für kritische Produkte.

Switching ohne Hürden

Anwendbar ab September 2025. Datenportabilität, offene APIs, Verhinderung von Vendor Lock-in. Betrifft Cloud-Provider, IoT-Hersteller, Software-Anbieter. Funktionale Äquivalenz und Exit-Runbooks verpflichtend.

Digitale Souveränität messbar gemacht

Beschaffungsrahmen der EU-Kommission. Bewertet Cloud-Dienste nach 8 Souveränitätszielen (SOV-1 bis SOV-8). SEAL-Levels als Mindestschwellen. EU-Präferenz in öffentlichen Ausschreibungen.

Cloud-Native Done Right

Methodologie für moderne, portable, skalierbare SaaS-Anwendungen. Codebase, Dependencies, Config, Services, Build/Release/Run, Processes, Port-Binding, Concurrency, Disposability, Dev/Prod-Parity, Logs, Admin, Security, Telemetry, API-First.

Die EU-Regulierungen sind kein isolierter Flickenteppich, sondern ein kohärentes Ökosystem. Viele Anforderungen überschneiden sich – Synergien nutzen ist der Schlüssel.

Privacy by Design durchzieht alles

Cyber-Resilienz für kritische Infrastrukturen

Sichere, portable Produkte

Souveränität als Auswahlkriterium

Cloud-Native als Enabler

Einmal richtig, viele Ziele erreicht

Die EU-Regulierungen sind nicht zahnlos. Verstöße können existenzbedrohende Bußgelder, Reputationsverluste und Geschäftseinschränkungen nach sich ziehen.

Hohe Bußgelder, Reputationsverluste

Persönliche Verantwortung der Geschäftsführung

Eingriffe in Geschäftsbetrieb

Marktaufsicht kann Produkte verbieten

Exit-Recht kann erzwungen werden

Keine öffentlichen Aufträge ohne SEAL

Die Regulierungen sind teilweise bereits in Kraft, andere folgen in den nächsten Jahren. Frühe Vorbereitung ist entscheidend – nachträgliche Compliance ist teurer.

Handeln Sie jetzt

18 Monate Umsetzungsfrist für Mitgliedstaaten

Finanzsektor muss jetzt liefern

Produkthersteller haben Zeit zur Vorbereitung

Cloud-Provider und IoT-Hersteller: Handeln Sie jetzt

Beschaffungen nutzen Framework jetzt

Compliance ist komplex – aber nicht unmöglich. ayedo bietet Ihnen eine Plattform, Prozesse und Expertise, um GDPR, NIS-2, DORA, CRA, Data Act und Cloud Sovereignty Framework systematisch zu adressieren.

Privacy by Design & Default, out-of-the-box

Resilienz für kritische Infrastrukturen

IKT-Resilienz nach Maß

Security by Design über den gesamten Lifecycle

Digitale Souveränität messbar gemacht

Switching ohne Hürden

Portable, skalierbare SaaS-Anwendungen

Wir zeigen Ihnen den Weg

Ein Ansatz, viele Ziele

Compliance muss nicht überwältigend sein. Mit der richtigen Plattform, den richtigen Prozessen und dem richtigen Partner wird aus regulatorischer Last ein Wettbewerbsvorteil.

Lassen Sie uns gemeinsam Ihren Status quo analysieren und eine Roadmap entwickeln.

Sehen Sie live, wie unsere Plattform GDPR, NIS-2, DORA, CRA, Data Act und Cloud Sovereignty Framework adressiert.

Fordern Sie unsere ausführlichen Compliance-Dossiers an: