Software-Logistik standardisiert: OCI, Helm, Kubernetes API

TL;DR Die Cloud-Native-Community hat mit OCI, Helm und der Kubernetes-API eine durchgängige …

Cloud-native Software-Entwicklung baut auf einem Fundament auf, das in der Regel unsichtbar bleibt: Artefakte. Gemeint sind Docker Images, Helm Charts, Operator Packages und andere Bausteine, die in modernen Kubernetes-Workflows unverzichtbar sind. Fast jedes Projekt – von der kleinen API bis zur komplexen KI-Plattform – stützt sich auf diese Pakete. Doch wie stabil ist dieses Fundament wirklich, wenn man es aus der Community oder von Drittanbietern bezieht, ohne Absicherung, Spiegelung oder Governance?

Die kurze Antwort: nicht stabil genug.

In diesem Artikel gehen wir den Risiken auf den Grund, die sich aus der unkritischen Nutzung öffentlicher Artefakte ergeben, und zeigen, wie Unternehmen mit Polycrate Artifact Management eine belastbare, sichere und transparente Grundlage schaffen können.

Öffentliche Artefakte sind verführerisch einfach: helm install bitnami/mysql und schon läuft die Datenbank im Cluster. Doch hinter dieser Bequemlichkeit verbergen sich gleich mehrere Gefahren:

Das Ergebnis: Unternehmen laufen Gefahr, dass ihre Software Delivery-Pipelines von heute auf morgen zum Stillstand kommen, nur weil ein Drittanbieter sein Artefakt entfernt, verschiebt oder hinter eine Paywall stellt.

Bitnami galt lange Zeit als der De-facto-Standard für Helm Charts und Images. Egal ob MySQL, Redis oder Prometheus – viele Unternehmen haben blind auf Bitnami gesetzt. Doch 2025 änderte sich das Spiel: Bitnami begann, seine Artefakte nur noch unter dem Tag **latest** frei zur Verfügung zu stellen. Ältere Versionen werden nach 6 Monaten gelöscht. Vollständiger Zugriff ist nur noch gegen Bezahlung möglich (Quelle).

Für Unternehmen mit langen Update-Zyklen – etwa in regulierten Branchen – ist das ein GAU. Wer Compliance benötigt und eine alte Version für reproduzierbare Builds braucht, steht plötzlich ohne Zugriff da.

Ein weiteres Beispiel ist der External Secrets Operator, ein weit verbreitetes Tool, um Secrets aus Vault, AWS oder GCP in Kubernetes zu injizieren. Die Maintainer kündigten an, dass sie die Bereitstellung öffentlich zugänglicher Artefakte einstellen müssen, da Aufwand und Kosten zu hoch sind (Quelle).

Die Konsequenz: Wer sich blind auf Community-Artefakte verlässt, muss im Ernstfall selbst Images bauen und hosten – oder die Funktionalität verliert.

Zur Erinnerung: 2016 löschte ein einzelner Entwickler eine unscheinbare NPM-Library namens left-pad. Das Resultat: Tausende Projekte weltweit brachen zusammen (Quelle).

Dieses Beispiel zeigt drastisch, wie sehr sich die Softwarewelt in Abhängigkeit von oft unsichtbaren Bausteinen begibt – und wie verwundbar Systeme sind, wenn diese Bausteine nicht abgesichert sind.

So bequem es für Anwender ist, fertige Images oder Helm Charts frei aus der Community zu beziehen – ökonomisch ist dieses Modell kaum tragfähig. Open Source ist kein Geschäftsmodell, und die Pflege komplexer Artefakte erfordert erhebliche Investitionen. Maintainer müssen nicht nur Code schreiben, sondern auch Build-Pipelines betreiben, Images signieren, CVE-Scans durchführen, Security-Patches zeitnah ausrollen und die Infrastruktur für weltweite Downloads bereitstellen. Jede dieser Aufgaben kostet Geld, Zeit und Personal.

Viele Maintainer sind Einzelpersonen oder kleine Teams, die diese Last auf Dauer nicht stemmen können. Selbst große Organisationen geraten unter Druck: Bitnami etwa war über Jahre hinweg die bequemste Quelle für hunderte Charts und Images. Doch irgendwann musste auch hier die Erkenntnis greifen, dass diese Leistung nicht unbegrenzt kostenlos erbracht werden kann. Ergebnis: Eine klare Paywall-Strategie, die ältere Versionen nach wenigen Monaten entfernt und den Zugang zu stabilen Artefakten kostenpflichtig macht.

Diese Entwicklung ist kein Einzelfall, sondern spiegelt einen breiteren Trend wider. Immer mehr Projekte liefern künftig vermutlich nur noch Quellcode, nicht aber die gebauten Images oder Pakete. Damit verlagern sie die Verantwortung für den Betrieb in die Hände der Nutzer. Für Endanwender bedeutet das zusätzliche Arbeit: eigene Build-Systeme aufsetzen, Test- und Signaturprozesse etablieren, Artefakte hosten und langfristig pflegen.

Besonders kritisch ist dies für Unternehmen in regulierten Branchen. Dort sind Reproduzierbarkeit, Nachvollziehbarkeit und Langzeitverfügbarkeit nicht optional, sondern zwingend vorgeschrieben. Wenn ein Provider alte Images löscht oder den Zugang einschränkt, entsteht eine Compliance-Lücke, die im Ernstfall rechtliche und wirtschaftliche Folgen hat.

Die Quintessenz: Die Zahl der frei verfügbaren, regelmäßig gepflegten Artefakte wird in den kommenden Jahren kontinuierlich sinken. Wer sich heute blind auf Public Artefakte verlässt, baut sein Fundament auf Sand – und riskiert, dass zentrale Teile seiner Software-Supply-Chain morgen schlicht nicht mehr existieren.

Die Realität zeigt: Wer sich blind auf Public Artefakte verlässt, läuft in komplexe technische und organisatorische Probleme hinein. Ohne ein zentrales Artefakt-Management treten vor allem folgende Herausforderungen auf:

Gerade in hochregulierten Branchen wie Behörden, Banken oder kritischer Industrie dürfen Produktionssysteme keinen direkten Zugriff auf öffentliche Registries haben. Entwickler müssen dann aufwendig Artefakte manuell herunterladen, verifizieren und in isolierte Umgebungen übertragen. Dieser Prozess ist fehleranfällig, langsam und widerspricht oft modernen Automatisierungsansprüchen. Ohne ein zentrales Spiegelungssystem entstehen hier massive Lücken in Stabilität und Sicherheit.

Viele Provider – prominentes Beispiel: Bitnami – verfolgen mittlerweile strenge Retention Policies. Ältere Versionen von Images oder Charts werden nach wenigen Monaten gelöscht. Für Unternehmen mit langen Wartungs- und Updatezyklen ist das fatal: Wird ein Bugfix benötigt oder ein Rollback notwendig, sind die Artefakte schlicht nicht mehr verfügbar. So entstehen unvorhersehbare Betriebsrisiken.

Ohne zentrale Sicht ist es oft unklar, welche Artefakte tatsächlich in den Kubernetes-Clustern laufen, aus welcher Quelle sie stammen und in welchem Sicherheitszustand sie sich befinden. Teams verlieren damit die Fähigkeit, reproduzierbare Builds sicherzustellen oder im Auditfall belegen zu können, welche Version wo eingesetzt wurde.

Cloud-native Software ist hochgradig verschachtelt. Ein Helm Chart verweist auf mehrere Docker Images, diese wiederum auf Libraries und Basissysteme. Ohne ein Management-Tool, das diese Abhängigkeiten sichtbar macht, entsteht schnell die sprichwörtliche Dependency Hell: Sicherheitslücken bleiben verborgen, Updates können ungewollt ganze Toolchains destabilisieren und Compliance-Anforderungen sind praktisch nicht erfüllbar.

Kurz: Ohne Artefakt-Management fehlt Organisationen nicht nur die Übersicht, sondern auch die operative Handlungsfähigkeit in kritischen Situationen.

Polycrate adressiert diese Herausforderungen an der Wurzel und liefert eine Plattform, die das Management cloud‑nativer Artefakte professionalisiert. Ziel ist es, die Supply‑Chain nicht nur stabil, sondern auch nachvollziehbar und sicher zu gestalten. Statt sich auf das Goodwill von Maintainer-Teams oder die Verfügbarkeit einzelner Public Registries zu verlassen, behalten Unternehmen mit Polycrate die Hoheit über ihre Bausteine.

Polycrate integriert nahtlos öffentliche wie private Repositories und kann Artefakte automatisiert importieren. Gleichzeitig werden diese Pakete in eigene Registries gespiegelt – sowohl für OCI-konforme Container-Images als auch für Helm Charts und Polycrate-Blöcke. Damit wird die gesamte Lieferkette abgesichert. Besonders in Air-Gapped-Umgebungen sorgt diese Spiegelung dafür, dass alle notwendigen Artefakte lokal verfügbar bleiben, ohne Verbindungsprobleme oder Sicherheitsrisiken durch externe Zugriffe.

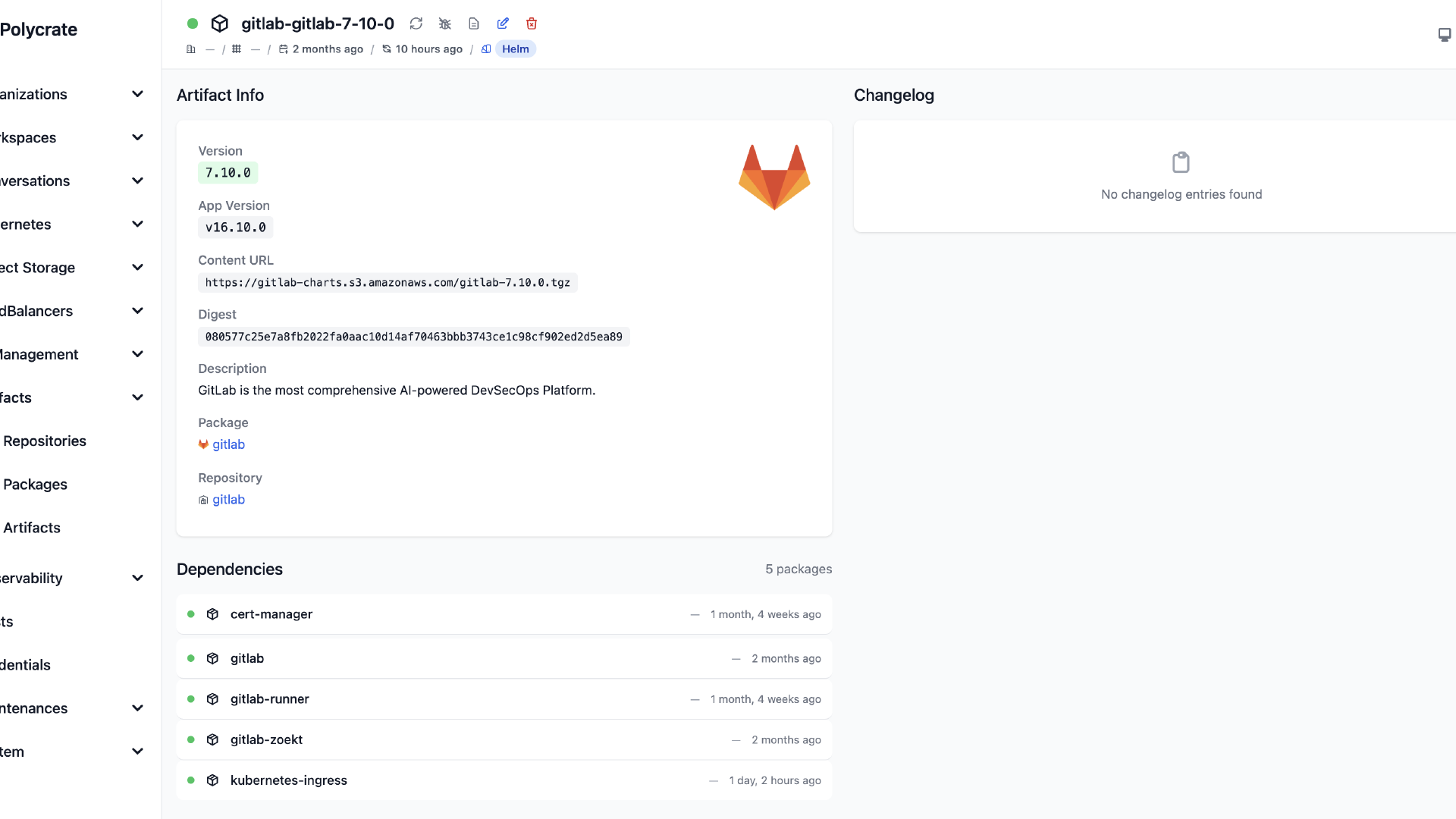

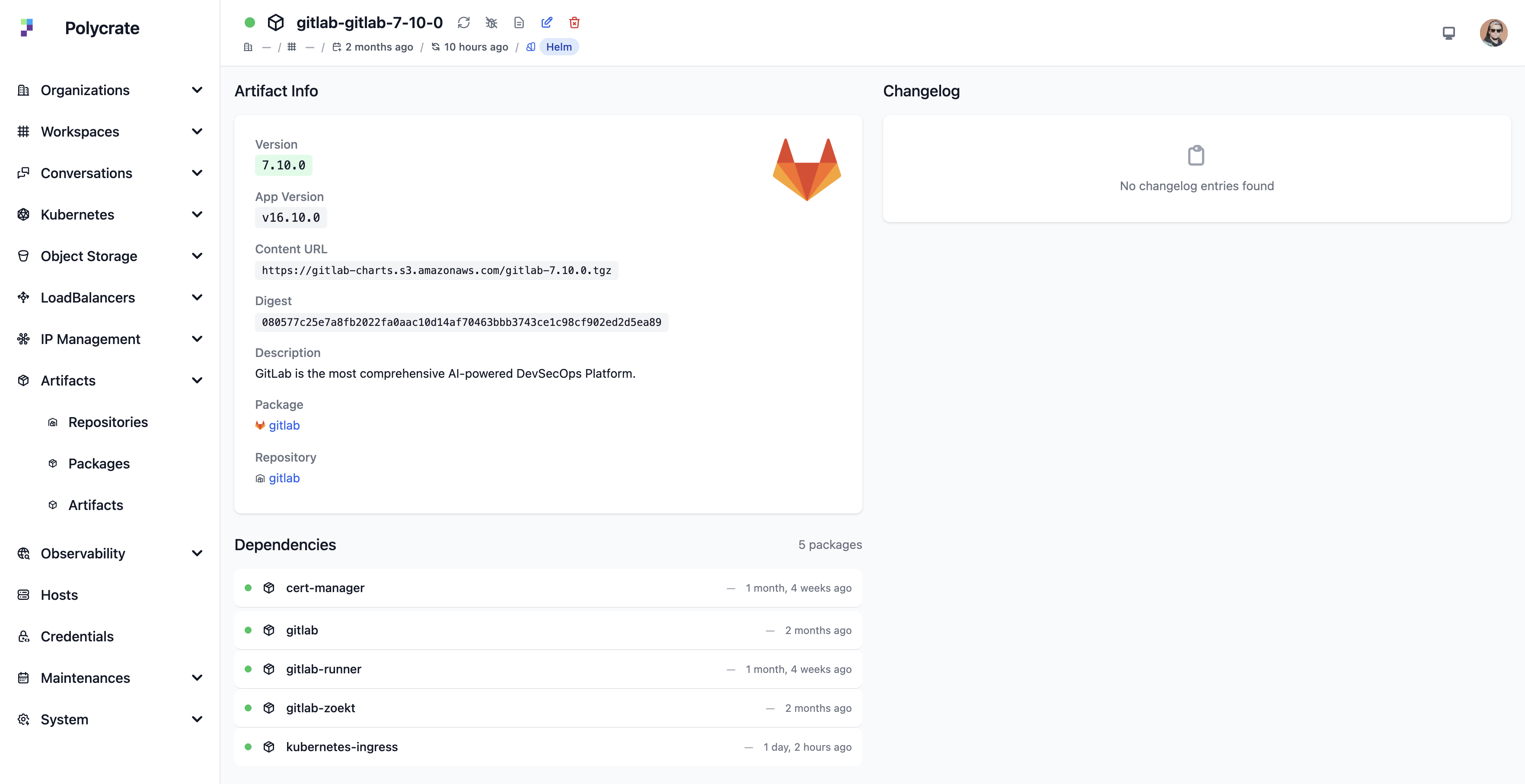

Ein zentrales Feature ist die Fähigkeit, Abhängigkeiten zwischen Artefakten zu erkennen und darzustellen. Polycrate weiß, dass ein bestimmtes Helm Chart mehrere Docker Images benötigt oder dass ein Block wiederum auf ein anderes Chart verweist. Diese Informationen sind entscheidend, um Sicherheitslücken entlang der gesamten Kette sichtbar zu machen und Updates zielgerichtet einzuspielen. Wo andere Systeme nur das einzelne Artefakt im Blick haben, versteht Polycrate die gesamte Topologie.

Polycrate analysiert, welche Artefakte tatsächlich in Kubernetes-Clustern genutzt werden, und gleicht diese kontinuierlich mit verfügbaren Updates und CVE-Reports ab. Das Ergebnis ist ein lebendiges Inventar der eingesetzten Software-Bausteine, das nicht nur den Betrieb erleichtert, sondern auch für Audits und Compliance‑Nachweise unverzichtbar ist. Unternehmen können belegen, welche Versionen wann im Einsatz waren – eine Grundvoraussetzung für ISO‑ oder branchenspezifische Zertifizierungen.

Die Möglichkeit, Artefakte in eigene OCI‑Registries zu spiegeln, löst eines der größten Probleme öffentlicher Provider: kurze Retention Policies. Während Bitnami alte Versionen nach sechs Monaten entfernt, behalten Organisationen mit Polycrate dauerhaften Zugriff auf die für sie relevanten Artefakte. Dadurch lassen sich auch Langzeit-Support-Szenarien oder reproduzierbare Builds über viele Jahre hinweg sicherstellen.

Polycrate ermöglicht es, Sicherheitsrisiken frühzeitig zu erkennen, automatische Alerts bei CVE‑Funden auszulösen und Maßnahmen zu dokumentieren. In Verbindung mit gängigen Security-Tools (z. B. Trivy oder Clair) entsteht eine vollwertige Supply‑Chain-Security-Pipeline. Unternehmen erhalten so die nötige Governance über ihre Artefakte: Policies können definieren, welche Quellen erlaubt sind, wie lange Versionen genutzt werden dürfen und welche Images überhaupt in die Cluster gelangen.

Mit diesem Set an Funktionen verwandelt Polycrate die Artefakt-Ebene von einer oft unsichtbaren Schwachstelle in ein strategisches Steuerungsinstrument. Verfügbarkeit, Sicherheit und Compliance werden planbar – und Unternehmen entkommen der Abhängigkeit von zufälligen Entscheidungen externer Maintainer.

Die Abhängigkeit von Public Artefakten ist kein Randthema, sondern ein systemisches Risiko für jede moderne Software-Organisation. Die Beispiele sprechen für sich: Die Bitnami-Paywall, die Einstellung der freien Artefakt-Bereitstellung beim External Secrets Operator oder das historische NPM-Desaster haben eindrucksvoll gezeigt, dass sich die gesamte Lieferkette innerhalb von Stunden destabilisieren kann. Wer hier ohne Absicherung arbeitet, nimmt bewusst Produktionsausfälle, Sicherheitslücken und Compliance-Verstöße in Kauf.

Die entscheidende Erkenntnis lautet: blindes Vertrauen ist keine Option. Nur wer selbst die Kontrolle über seine Artefakte übernimmt, kann sicherstellen, dass kritische Abhängigkeiten auch morgen noch verfügbar und abgesichert sind. Dies gilt umso mehr in Branchen mit hohen regulatorischen Anforderungen oder langen Produktzyklen, in denen eine sechsmonatige Retention-Policy schlicht nicht ausreicht.

Mit Polycrate Artifact Management drehen Unternehmen die Perspektive um: statt von externen Providern abhängig zu sein, spiegeln sie Artefakte in eigene Registries, überwachen deren Nutzung in Echtzeit, erkennen Sicherheitsrisiken proaktiv und stellen sicher, dass auch in Air-Gapped- oder hochregulierten Umgebungen ein stabiler Betrieb gewährleistet bleibt. Gleichzeitig wird durch Abhängigkeits-Tracking und automatisierte Sicherheitsprüfungen eine Transparenz erreicht, die klassische Community-Workflows nicht leisten können.

Damit wird klar: Die Frage lautet nicht länger, ob ein Unternehmen ein Artefakt-Management benötigt, sondern lediglich, wann es diesen Schritt geht. Wer frühzeitig handelt, gewinnt Planungssicherheit, schützt seine Lieferkette und entzieht sich dem Druck unvorhersehbarer Änderungen durch Dritte. Wer wartet, riskiert, dass zentrale Komponenten der eigenen Plattform von einem Tag auf den anderen verschwinden.

Polycrate bietet hier nicht nur eine technische Lösung, sondern ein strategisches Instrument, um Kontrolle, Sicherheit und Zukunftsfähigkeit in der Cloud-Native-Welt dauerhaft zu verankern.

TL;DR Die Cloud-Native-Community hat mit OCI, Helm und der Kubernetes-API eine durchgängige …

TL;DR Docker hat die Docker Hardened Images (DHI) eingeführt, um die Sicherheit im …

TL;DR Die Bedeutung von Governance in der Softwareentwicklung nimmt zu, insbesondere im Hinblick auf …